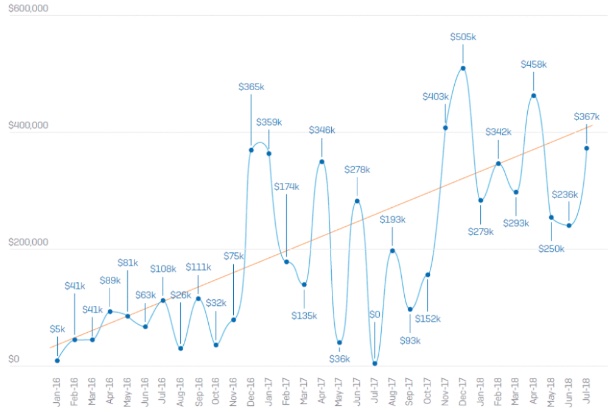

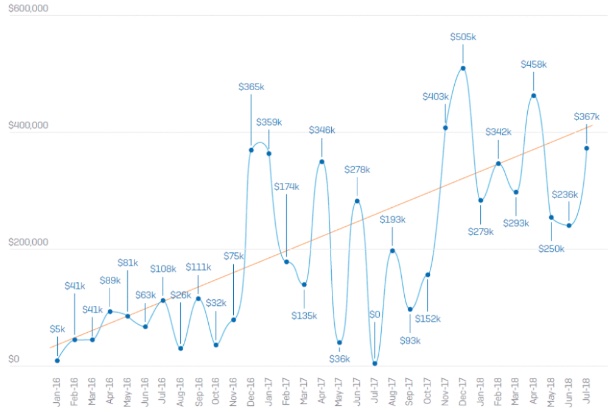

「SamSam」における身代金の送金動向(グラフ:Sophos)

ファイルを人質に金銭を要求するランサムウェア「SamSam」が得た身代金が、約590万米ドルに及ぶことがわかった。複数の手法を組み合わせて感染を拡大するため、特定の脆弱性を解消するだけでは被害が防げないとしてセキュリティベンダーが警鐘を鳴らしている。

特定の組織を狙って侵入し、執拗に感染活動を展開する「SamSam」の活動実態について、英Sophosが調査を実施し、結果を取りまとめたもの。調査で得られた脅威情報については、「Cyber Threat Alliance(CTA)」を通じて、参加するセキュリティベンダー間で共有されている。

同ランサムウェアは、メールなどを利用して広範に展開し、無差別に金銭を要求するランサムウェアと異なり、スキルがある攻撃者が標的を絞って感染活動を展開。成功率を高めるために攻撃ごとにカスタマイズされており、身代金の要求額も数万ドル単位に及ぶ。攻撃を受けた組織の74%は米国に拠点を置いていたが、カナダやイギリス、中東などにも攻撃が展開されている。

同社が仮想通貨の動きを分析、追跡している「Neutrino」と協力して、資金の流れを追跡したところ、2015年後半以降、590万米ドルの被害が発生しており、公表されていないものの、民間企業も多くが被害にあっていることがわかったという。

攻撃が発生する頻度は1日あたり1回程度と少ないものの、攻撃を受けた被害者の4分の1が、何かしらの身代金を支払っていると分析。7月19日までに支払った被害者は233件に及ぶと見ている。

攻撃方法を見ると、「JBossアプリケーションサーバ」における脆弱性の悪用のほか、最近では「リモートデスクトッププロトコル(RDP)」のパスワードに対する総当たり攻撃などを通じて標的とするネットワークに侵入。ただし、標的をどのように選定しているかは明らかになっていないという。

侵入後もドメイン管理者の権限を掌握するまで潜伏。攻撃者は時間をかけて戦術を練り、成功するまで次々とさまざまなアプローチを試行。認証情報を窃取する「Mimikatz」なども使用していた。

ドメイン管理者権限の取得に成功すると、正規ツールなどを活用してネットワーク内部を調査。「PsExec」や「PaExec」などを活用しつつ、「SamSam」を拡散。各マシンで潜伏し、最大限のダメージを与えるため、従業員や管理者がいない深夜や早朝を狙って一斉に発症させるという。

環境に応じて攻撃が展開し、OSやアプリケーションの脆弱性全般が標的となり得るため、特定の脆弱性を修正するだけでは被害を防ぐことが難しいと同社は危険性を強調している。

くわえて「SamSam」の特徴として、ドキュメントファイルに限らず、「アプリケーション」「構成ファイル」なども暗号化の対象となる点を指摘。復旧には、OSやアプリケーションの再インストールが必要となることから、単なるデータのバックアップにとどまらず、マシン環境を再構築できるよう備えておく必要がある。

RDP経由の攻撃を防御するため、適切なアクセス制御や、堅牢なパスワードの使用、多要素認証の活用などを挙げたほか、攻撃者が、組織のドメイン管理者の権限掌握を狙っているため、ユーザーアカウントにおけるユーザー権限を必要最低限に抑えるといった対策も有効だとしている。

またインターネット接続機器の検索サイトである「Shodan」などを活用し、脆弱性の有無をチェックすることなども推奨している。

Security NEXT 2018/08/22

http://www.security-next.com/096656

ファイルを人質に金銭を要求するランサムウェア「SamSam」が得た身代金が、約590万米ドルに及ぶことがわかった。複数の手法を組み合わせて感染を拡大するため、特定の脆弱性を解消するだけでは被害が防げないとしてセキュリティベンダーが警鐘を鳴らしている。

特定の組織を狙って侵入し、執拗に感染活動を展開する「SamSam」の活動実態について、英Sophosが調査を実施し、結果を取りまとめたもの。調査で得られた脅威情報については、「Cyber Threat Alliance(CTA)」を通じて、参加するセキュリティベンダー間で共有されている。

同ランサムウェアは、メールなどを利用して広範に展開し、無差別に金銭を要求するランサムウェアと異なり、スキルがある攻撃者が標的を絞って感染活動を展開。成功率を高めるために攻撃ごとにカスタマイズされており、身代金の要求額も数万ドル単位に及ぶ。攻撃を受けた組織の74%は米国に拠点を置いていたが、カナダやイギリス、中東などにも攻撃が展開されている。

同社が仮想通貨の動きを分析、追跡している「Neutrino」と協力して、資金の流れを追跡したところ、2015年後半以降、590万米ドルの被害が発生しており、公表されていないものの、民間企業も多くが被害にあっていることがわかったという。

攻撃が発生する頻度は1日あたり1回程度と少ないものの、攻撃を受けた被害者の4分の1が、何かしらの身代金を支払っていると分析。7月19日までに支払った被害者は233件に及ぶと見ている。

攻撃方法を見ると、「JBossアプリケーションサーバ」における脆弱性の悪用のほか、最近では「リモートデスクトッププロトコル(RDP)」のパスワードに対する総当たり攻撃などを通じて標的とするネットワークに侵入。ただし、標的をどのように選定しているかは明らかになっていないという。

侵入後もドメイン管理者の権限を掌握するまで潜伏。攻撃者は時間をかけて戦術を練り、成功するまで次々とさまざまなアプローチを試行。認証情報を窃取する「Mimikatz」なども使用していた。

ドメイン管理者権限の取得に成功すると、正規ツールなどを活用してネットワーク内部を調査。「PsExec」や「PaExec」などを活用しつつ、「SamSam」を拡散。各マシンで潜伏し、最大限のダメージを与えるため、従業員や管理者がいない深夜や早朝を狙って一斉に発症させるという。

環境に応じて攻撃が展開し、OSやアプリケーションの脆弱性全般が標的となり得るため、特定の脆弱性を修正するだけでは被害を防ぐことが難しいと同社は危険性を強調している。

くわえて「SamSam」の特徴として、ドキュメントファイルに限らず、「アプリケーション」「構成ファイル」なども暗号化の対象となる点を指摘。復旧には、OSやアプリケーションの再インストールが必要となることから、単なるデータのバックアップにとどまらず、マシン環境を再構築できるよう備えておく必要がある。

RDP経由の攻撃を防御するため、適切なアクセス制御や、堅牢なパスワードの使用、多要素認証の活用などを挙げたほか、攻撃者が、組織のドメイン管理者の権限掌握を狙っているため、ユーザーアカウントにおけるユーザー権限を必要最低限に抑えるといった対策も有効だとしている。

またインターネット接続機器の検索サイトである「Shodan」などを活用し、脆弱性の有無をチェックすることなども推奨している。

Security NEXT 2018/08/22

http://www.security-next.com/096656